Pourquoi la cybersécurité est essentielle pour les technologies opérationnelles ?

Ensemble, nous améliorons le niveau de sécurité de vos technologies opérationnelles. Avec notre expertise en cybersécurité avancée pour les technologies opérationnelles, Equans vous aide à explorer et identifier toutes les menaces de sécurité potentielles au sein de votre réseau industriel et à réagir et remédier à ces menaces afin d’assurer votre protection. Dans un contexte de cybersécurité en constante évolution, la cybersécurité pour les technologies opérationnelles est essentielle pour garantir la disponibilité de vos installations industrielles.

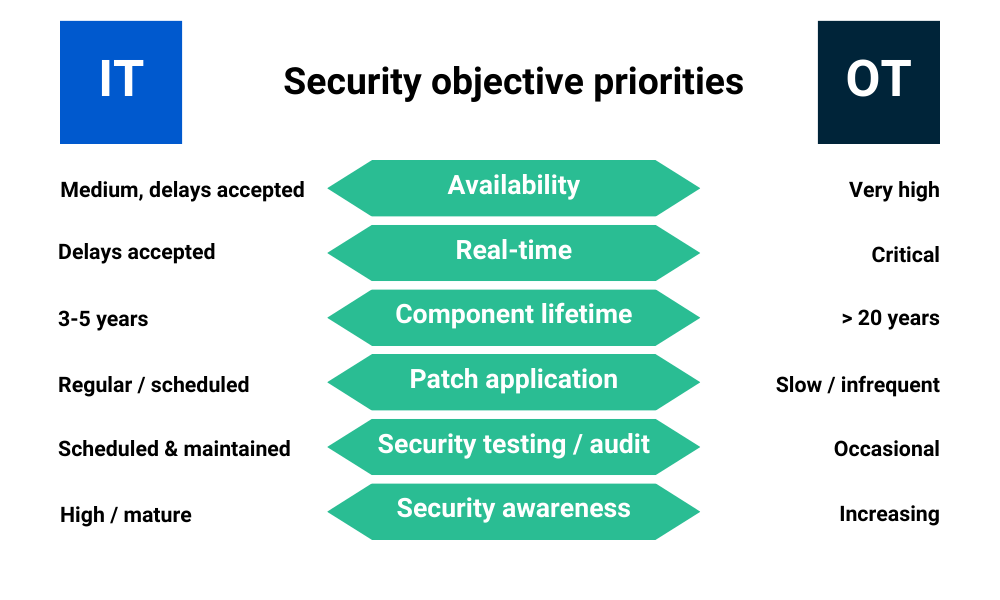

Qu’est-ce qui différencie la cybersécurité des technologies de l’information et celle des technologies opérationnelles ?

La différence entre la cybersécurité des technologies de l’information (IT) et celle des technologies opérationnelles (OT) est exprimée dans le terme lui-même ; les priorités en matière de sécurité sont différentes.

Ainsi, la priorité accordée à la disponibilité sera très élevée pour les OT, mais moins élevée pour les IT. Pour les OT, le temps réel est évidemment critique et la durée de vie des composants est supérieure à 20 ans. Pour un système de IT, les retards en temps réel sont acceptables et ses composants doivent être remplacés plus rapidement. La cybersécurité des IT garantit des mises à jour régulières des logiciels. Cela inclut des audits réguliers. Les audits ne sont pas aussi réguliers pour les OT.

La sensibilisation à la sécurité est sans cesse accrue pour les OT tandis qu’elle est aujourd’hui aboutie et stabilisée pour les IT.

Quels sont les risques pour votre entreprise ?

Nous recommandons de réaliser l’analyse coûts-bénéfices pour quelques scénarios dans lesquels les trois risques (opérationnel, financier et de réputation) sont réels dans votre entreprise.

Une solution de cybersécurité sur mesure sera toujours le choix le plus rentable.

Cycle de vie d’un incident de sécurité OT

Coût d’un incident de sécurité OT

Equans, votre partenaire en cybersécurité pour les OT

Notre équipe

L’équipe de cybersécurité OT est composée d’experts spécialisés et certifiés disposant d’une vaste expérience dans divers systèmes d’exploitation et programmes.

Très impliqués dans notre métier, nous veillons à toujours nous tenir au courant des derniers développements et à échanger notre expertise avec d’autres spécialistes du domaine.

Nos services

✓ Évaluations de la cybersécurité des OT

Évaluation de la situation de vos technologies opérationnelles en matière de sécurité

✓ Calculs du niveau de sécurité

Calcul des niveaux de sécurité SL-C et SL-A

✓ Conseils

Conseils sur les mesures à prendre pour réduire les risques et améliorer la sécurité

✓ Asset Discovery & Management

Identification et gestion des actifs du réseau

✓ Surveillance à distance

Surveillance de la sécurité du système 24 h/24 et 7 j/7 et réaction rapide aux menaces potentielles

✓ Gestion des correctifs

Gestion et mise en œuvre de correctifs pour protéger les vulnérabilités connues

✓ Équipe d’intervention 24h/24 et 7j/7

Intervention rapide en cas d’incidents de sécurité et prise de mesures proactives pour limiter les dégâts

✓ Vérification de la conformité à la norme IEC 62443 et conseils en lien avec la législation applicable (NIS 2)

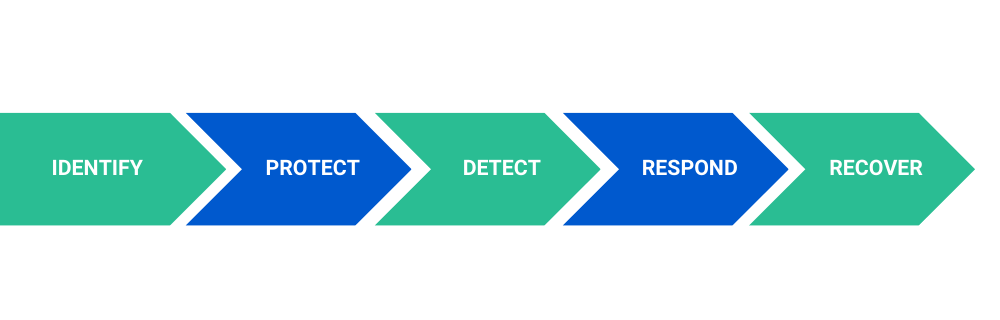

Notre méthodologie

Grâce à une méthodologie claire et bien étayée, nous assurons la sécurité de votre entreprise de manière optimale.

C’est pourquoi nous commençons toujours par soigneusement documenter et hiérarchiser tous les systèmes critiques de votre entreprise ainsi que les ressources disponibles. Nous concevons, développons et mettons ensuite en œuvre les mesures de sécurité nécessaires.

Nous identifions ainsi rapidement les activités anormales et suspectes et y répondons de manière appropriée.

Enfin, nous garantissons une récupération rapide de tout incident de cybersécurité dans les environnements de technologies opérationnelles.

Objectif : documenter et hiérarchiser les systèmes critiques de l'entreprise et les ressources disponibles.

La feuille de route de la catégorie IDENTIFY vous montre comment identifier efficacement les lacunes de vos systèmes. Elle vous donnera des indications sur les risques et les vulnérabilités, internes et externes, et vous permettra de vous concentrer sur les domaines ayant le plus d'impact avec des ressources limitées.

Évaluations :

- Risques et vulnérabilités

- Architecture du réseau

- Inventaire des actifs

- Hygiène des employés en matière de cybersécurité

Nous prenons en compte :

- le contexte spécifique de l'organisation :

- le secteur dans lequel l'organisation opère

- le nombre et l'emplacement des succursales

- l'impact potentiel sur l'organisation et ses clients en cas de temps d'arrêt ou de dommages dus à une cyber-attaque

- les exigences de conformité du gouvernement ou de l'industrie

- l'assurabilité de la cybersécurité

- l'impact de l'environnement

Objectif : concevoir, développer et mettre en œuvre des mesures de sécurité qui protègent les systèmes, les actifs, les applications, les données, les personnes et les autres composants essentiels nécessaires à la fourniture de vos services critiques.

Une fois que vous avez identifié les lacunes via IDENTIFY et que les priorités ont été fixées, nous commençons à travailler sur ces lacunes. Nous voulons éviter la présence de facteurs de menace dans vos systèmes, qui pourraient gravement les endommager.

Les mesures possibles pour y parvenir sont les suivantes :

- mise à jour de la conception du réseau avec une zone démilitarisée (IDMZ) et une segmentation

- la surveillance continue des menaces et l'audit de l'inventaire des actifs

- contrôles d'identité et d'accès (y compris l'accès à distance sécurisé)

- la gestion des supports amovibles

- l'application de correctifs aux technologies opérationnelles

- sensibilisation et formation des employés

- la sécurité des données

- processus et procédures de protection de l'information

- la réponse aux incidents et la planification de la récupération

Objectif : identification précoce des activités anormales et suspectes indiquant d'éventuelles attaques, défaillances ou autres incidents de sécurité au sein du système de contrôle industriel (ICS).

En surveillant de près l'état de la sécurité des systèmes OT et en identifiant les anomalies en temps opportun, les entreprises peuvent protéger leurs processus industriels et garantir la fiabilité et l'intégrité de leur infrastructure OT.

Grâce à une surveillance continue et à des techniques de détection avancées, les entreprises peuvent détecter plus rapidement les menaces potentielles et réagir de manière proactive.

La mise en œuvre de la catégorie DETECT dans le cadre de la cybersécurité OT nécessite l'utilisation de technologies et de processus spécifiques visant à collecter, analyser et interpréter les données provenant des environnements ICS.

Nous considérons ici :

- la surveillance du trafic réseau

- l'analyse des journaux

- la détection de tendances ou de comportements inhabituels

- l'application d'algorithmes de détection d'anomalies

Objectif : Réponse adéquate aux incidents de cybersécurité dans l'environnement des technologies opérationnelles (OT).

Dans la catégorie RESPOND, nous nous concentrons sur l'élaboration et la mise en œuvre de mesures efficaces pour atténuer l'impact d'un incident, restaurer les systèmes et s'attaquer aux causes de l'incident.

Cette catégorie fournit des lignes directrices et des bonnes pratiques pour développer une stratégie de réponse structurée.

Elle comprend des activités telles que :

- l'identification de la nature et de la portée d'un incident

- la communication avec les parties prenantes concernées

- la mise en œuvre des mesures temporaires pour prévenir d'autres dommages

- le rétablissement des systèmes dans un état sûr

- l'analyse de l'incident afin d'en tirer des enseignements et de prévenir les incidents futurs.

Objectif : rétablissement rapide après un incident de cybersécurité au sein d’environnements de technologie opérationnelle (OT).

Pour ce faire, il s'agit de minimiser l'impact d'un incident, de rétablir le fonctionnement normal des processus et de mettre en œuvre des mesures pour prévenir de futurs incidents.

Dans le domaine de la cybersécurité des technologies opérationnelles, le processus de reprise est essentiel car il permet de minimiser la perturbation des processus industriels, d'assurer la continuité des opérations et de protéger la sécurité des travailleurs et l'environnement.

* Activités subdivisées selon le cadre NIST et alignées sur la norme IEC-62443